Teil 3: NSA sichere Passwörter für AES-256 Bit Verschlüsselung

This content is more than 4 years old and the cloud moves fast so some information may be slightly out of date.

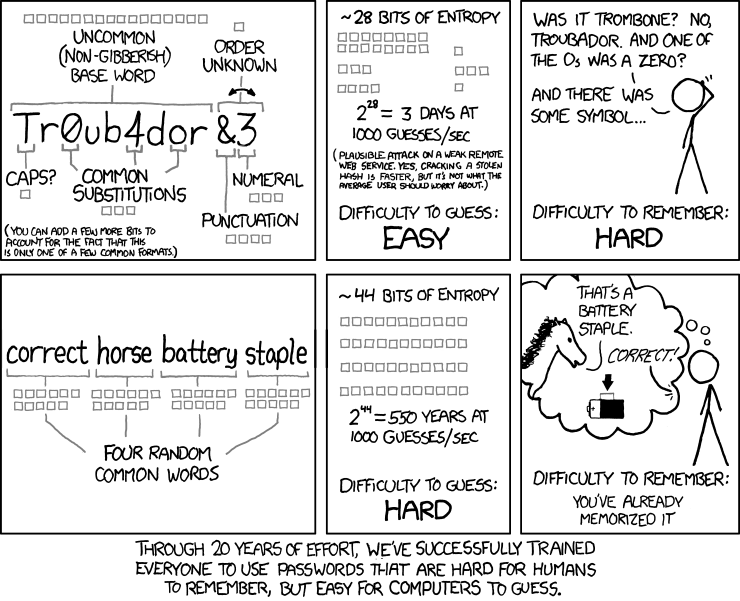

Die ganze Verschlüsselung mit AES-256 ist natürlich nur so gut, wie das gewählte Passwort … denn die Tools zum Knacken von Passwörten sind richtig gut und wenn man viel Rechenpower mit GPU’s hat, sind manche Passwörter sehr schnell erraten. Im Wesentlichen kommt es auf die Entropie des Passwortes an und nicht auf das Verwenden von gängigen Sonderzeichen etc.

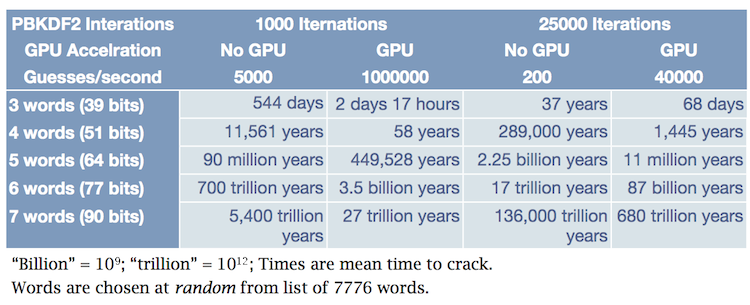

In der nachfolgend dargestellten Grafik wird das super auf den Punkt gebracht:  In diesem Artikel wird der technische Unterschied anhand der oben dargestellten Grafik ausführlich erklärt: http://blog.agilebits.com/2011/08/10/better-master-passwords-the-geek-edition/ Mit diesem Online-Tool kann man die aktuelle Entropie seines Passwortes errechnen: http://rumkin.com/tools/password/passchk.php In diesem Artikel wird beschrieben, wie schnell man Passwörter mit einem Tool wie John-the-Ripper oder Hash-Suite basierend auf einer entsprechenden Entropie des Passwortes knacken kann … hier in der Tabelle ist aber berücksichtigt, dass der Passwort-Algorithmuss mittels PBKDF2 abgebildet wurde, der dazuführt, dass bei der Prüfung des Passworts stets eine entsprechende Anzahl von Iterationen durchlaufen werden muss, was die Geschwindigkeit von den Passwort-Jnack-Tools dramatisch verringert.

In diesem Artikel wird der technische Unterschied anhand der oben dargestellten Grafik ausführlich erklärt: http://blog.agilebits.com/2011/08/10/better-master-passwords-the-geek-edition/ Mit diesem Online-Tool kann man die aktuelle Entropie seines Passwortes errechnen: http://rumkin.com/tools/password/passchk.php In diesem Artikel wird beschrieben, wie schnell man Passwörter mit einem Tool wie John-the-Ripper oder Hash-Suite basierend auf einer entsprechenden Entropie des Passwortes knacken kann … hier in der Tabelle ist aber berücksichtigt, dass der Passwort-Algorithmuss mittels PBKDF2 abgebildet wurde, der dazuführt, dass bei der Prüfung des Passworts stets eine entsprechende Anzahl von Iterationen durchlaufen werden muss, was die Geschwindigkeit von den Passwort-Jnack-Tools dramatisch verringert.